|

|

|

Архитектура Астрономия Аудит Биология Ботаника Бухгалтерский учёт Войное дело Генетика География Геология Дизайн Искусство История Кино Кулинария Культура Литература Математика Медицина Металлургия Мифология Музыка Психология Религия Спорт Строительство Техника Транспорт Туризм Усадьба Физика Фотография Химия Экология Электричество Электроника Энергетика |

Настройка безопасности на портах коммутатора.

Настройка списков рабочих станций, которые могут подключаться к портам коммутатора, по терминологии Cisco называется - port security. Поскольку известно, что к одному порту коммутатора может быть подключено одно устройство, то можно ограничить доступ в сеть другим устройствам через данный порт. Если устройство, которому запрещен доступ через порт, делает такие попытки, то могут быть предприняты следующие действия: 1. Protect - Отбросить кадр. 2. Restrict - Отбросить кадр и послать уведомление на SNMP счетчик событий о несанкционированном доступе. 3. Shutdown - Выключить порт. Из этого состояния его можно будет вывести командой глобальной конфигурации errdisable recovery cause secure-violationили командами режима настройки интерфейса shutdown – no shutdown. Для применения port security на интерфейсе необходимо использовать команду подрежима конфигурации интерфейса "switchport port-security". Важно заметить, что в коммутаторе Cisco2950 опцию port security можно применять только к интерфейсам, которые не подключены к другим коммутаторам. Для указания того, что порт коммутатора не подключен к другому коммутатору, необходимо использовать команду "switchport mode access".

Для ограничения доступа на портах коммутатора необходимо выполнить следующие шаги: 1. Войти в режим глобального конфигурирования. Вводим команду configure terminal. 2. Войти в подрежим конфигурирования интерфейса interface fastethernet 0/x. 3. Определить интерфейс как неподключенный к другому коммутатору switchport mode access. 4. Включить режим безопасности на интерфейсе с помощью команды switchport port-securityбезпараметров. 5. Сконфигурировать МАС-адрес рабочей станции, которая должна быть подключена к данному порту switchport port-security mac-address mac-addr.

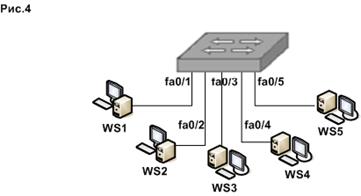

Рассмотрим пример настройки port security для сети, показанной на рис.4. Необходимо чтобы к интерфейсам (fast Ethernet – fa) коммутатора SW1 fa0/1, fa0/3, fa0/5 могли иметь доступ только рабочие станции WS1, WS3, WS5 соответственно. Если к портам fa0/1, fa0/3 будет попытка несанкционированного доступа, то кадр должен быть отброшен. Пусть МАС-адрес WS3 неизвестен. Если к порту fa0/5 будет попытка несанкционированного доступа, то он должен быть выключен.

Рис 4. Настройка безопасности на интерфейсах коммутатора.

К интерфейсу fa0/1 должна быть подключена только рабочая станция WS1, а к интерфейсу fa0/3 должна быть подключена WS3. В данном примере (пример 8) конфигурация МАС-адреса на интерфейсе выполнена двумя методами. Для fa0/1 прописан статический МАС-адрес, а для fa0/3 МАС-адрес фиксируется по факту подключения WS3. Настраиваем интерфейс fa0/1. С помощью команды "switchport mode access"указываем, что данный порт не является транковым. Далее, используя команду "switchport port-security mac-address", указываем МАС-адрес рабочей станции WS1 и вводим команду "switchport port-security violation protect" для того, чтобы кадр был отброшен при попытке несанкционированного доступа. Настраиваем интерфейс fa0/3. Отличие в настройке port security будет в указании МАС-адреса WS3. В данном случае он не указывается явным образом. При этом используется команда "switchport port-security mac-address sticky". Это значит, что та рабочая станция, которая первой подключится к данному сегменту сети, будет иметь возможность передавать информацию через коммутатор. Таким образом, не зная МАС-адреса абонента, можно настроить систему безопасности только на него. Политика безопасности, применяемая в настройке порта fa0/5, будет максимально радикальной. Здесь используется команда "switchport port-security violation shutdown"и указан непосредственно МАС-адрес WS5. В случае, если через порт fa0/5 будет произведена попытка доступа рабочей станции с другим МАС-адресом, то данный порт будет выключен и включить его можно будет только путем перезагрузки коммутатора (reload).

Пример 8 MAC-адрес рабочей станции WS1 – 00c0.26a1.86ab MAC-адрес рабочей станции WS5 – 00c1.2800.0200 Switch#configure Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z.

Поиск по сайту: |