|

|

|

Архитектура Астрономия Аудит Биология Ботаника Бухгалтерский учёт Войное дело Генетика География Геология Дизайн Искусство История Кино Кулинария Культура Литература Математика Медицина Металлургия Мифология Музыка Психология Религия Спорт Строительство Техника Транспорт Туризм Усадьба Физика Фотография Химия Экология Электричество Электроника Энергетика |

Технологии наблюдаемости и основные требования к ним

Рассмотрим ряд технических требований, которым должны удовлетворять программные или программно- аппаратные средства, обеспечивающие наблюдаемость автоматизированных систем (АС), т.е. организационно-технических систем, реализующих информационную технологию и объединяющих вычислительные системы, физическую среду, персонал и обрабатываемую информацию. Под вычислительной системой (ВС) подразумевается совокупность программно-аппаратных средств, предназначенных для обработки информации. Программы, обеспечивающие наблюдаемость ВС, выполняются с использованием технологии "клиент- сервер". Существует одна серверная часть и ограниченное множество клиентских частей. Клиентские части устанавливаются на рабочие станции конечных пользователей, которые могут работать под управлением различных операционных систем. Основные функции клиентской части: · регистрация определенных событий; · ведение журнала регистрации; · передача журнала регистрации на серверную часть по установленному администратором безопасности критерию. Клиентская часть должна: · загружаться автоматически с загрузкой операционной системы; · быть невидимой для пользователя; · регистрировать тексты, набираемые в графических и консольных окнах; · регистрировать время, дату загрузки системы, имя текущего пользователя; · регистрировать время и дату запускаемых приложений; · регистрировать время и дату переключения между задачами; · регистрировать адреса посещаемых узлов Internet; · иметь возможность применения фильтров для контроля строго определенных приложений; · иметь возможность контроля по расписанию; · быть устойчивой к воздействию пользователя; · передавать отчетную информацию на серверную часть невидимо для пользователя; · использовать как можно меньше системных ресурсов, не оказывая заметного влияния на производительность системы; · иметь возможность автоматизированной установки в локальной сети; · не конфликтовать с антивирусным и другим программным обеспечением; · и др. Таким образом, клиентская часть собирает подробные сведения о том, какие действия производились пользователем на компьютере. Рассмотрим более подробно существующее программное обеспечение, решающее данную проблему на примере следующих программ: 1. StatWin 5.0, автор Дворак В.В. Программа работает под управлением Windows 95/98/ NT/2000. (http://statwin-r.da.ru). 2. Invisible Activity Spy Config v2.3 Разработка Alin Inclezan (http://www.geocities.сom /SiliconValley/Station/2980/ias.html). 3. Inlook Express Control Panel (http://www.Jungle-Monkey.com) 4. PC Spy Present Softdd v2.31 (http://www.softdd.com) 5. Paparazzi Industar Cybernetics Corp. 1999-2000г. (http://www.xakep.ru/post/10845/default . asp) StatWin 5.0 StatWin 5.0 Инсталляционный модуль программы занимает 800kb. Программа состоит из двух модулей ExecStat.exe и SeeStat.exe, назначение которых понятно из названия.

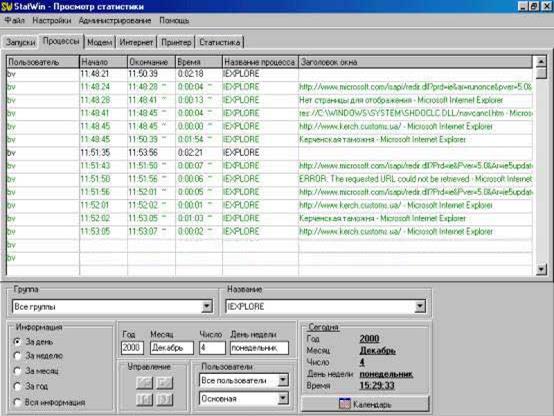

Рисунок. 1 Окно программы SeeStat

Программа выполняет следующие функции: · Отмечает начало работы и конец работы на компьютере · Log-in пользователя · Учёт статистики (количество запусков, количество зависаний Windows, среднее время работы...) · Контроль за процессами, исполняющимися в Windows. · Контроль за работой в Интернет · Контроль за работой принтера · Позволяет просмотреть статистику за день, неделю, месяц, год или за весь период работы. · Позволяет сохранить статистику в формате csv, что позволит в дальнейшем легко обрабатывать данную информацию с помощью программ управления базами данных Как видно из основного окна программы мы можем просматривать запуски, процессы, отслеживать работу модема, работу с Интернет, принтером, статистику использования компьютера. С помощью программы можно запретить вход в Windows без пароля, что позволяет однозначно идентифицировать пользователя. С помощью окна просмотра процессов можно определить, какие процессы и в какое время использовались (Рисунок 2).

Рисунок 2 Окно процессов

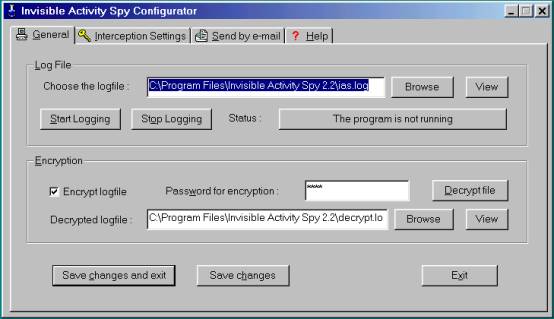

При этом статистическая информация, собираемая на компьютере, может сохраняться и передаваться для дальнейшей обработки администратором на сервер сети локальной вычислительной сети, что упрощает ее анализ. Для того чтобы скрыть программу от пользователя, применяется так называемый скрытый режим, при котором пользователь не видит выполнение данной программы. При нажатии Ctrl-Alt-Del в списке программ отсутствует программа ExecStat, то есть пользователь не знает о том, что все его действия протоколируются. Достоинства · Легко обрабатывает полученную информацию · Разделяет ее по направлениям · Позволяет управление списком отслеживаемых процессов. Недостатки · Программа видна в списке инсталлированных программ. · В случае работы компьютера под управлением Windows 98 при наборе в командной строке команды msconfig видна во вкладке Автозагрузка. Invisible Activity Spy Config v2.3 Инсталляционный модуль занимает 405 kb. Программа состоит из модуля IasConfig.exe и ряда дополнительных библиотек и модулей. Программа выполняет следующие функции: · Отмечает начало работы и конец работы на компьютере · Log-in пользователя · Контроль запуска программ, исполняющихся в Windows. · Контроль за работой в Интернет (наименование сайта, страницы) · Контроль за работой принтера · Контроль за работой буфера обмена (в файл протокола помещаются все данные, скопированные через буфер обмена) · Шифрование файла протокола · Пересылка файла протокола по e-mail. На рисунке 3 представлено окно программы Invisible Activity Spy Config v2.3

Рисунок 3 Invisible Activity Spy Config v2.3 С помощью окна установок параметров можно установить необходимые параметры работы программы. (Рисунок 4). Достоинства · Простота управления, легкость настройки. · Контроль за работой буфера обмена (в файл протокола помещаются все данные, скопированные через буфер обмена) · Шифрование файла протокола · Пересылка файла протокола по e-mail. Недостатки · Программа видна в списке инсталлированных программ. · В случае работы компьютера под управлением Windows 98 при наборе в командной строке команды msconfig видна во вкладке Автозагрузка. · Log-файл представляет из себя обычный текстовый файл, что затрудняет обработку.

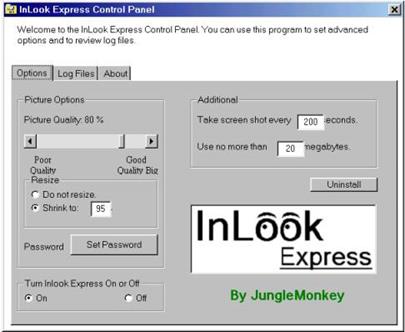

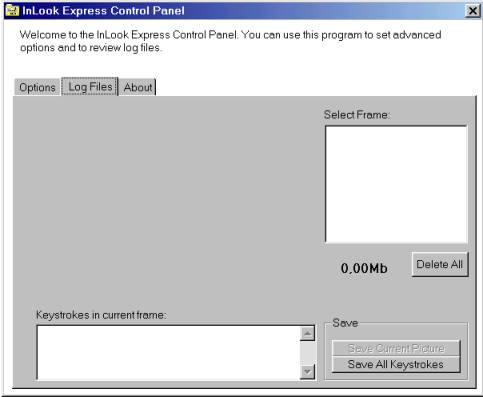

Рисунок 4 Установка параметров работы программы Кроме вышеперечисленного программного обеспечения существует еще ПО, осуществляющее периодическое «фотографирование» экрана компьютера и создание текстовых файлов протоколов (в файл протокола помещаются все данные, скопированные через буфер обмена). Рассмотрим данный класс программного обеспечения на примере трех программ: 1.Inlook Express Control Panel (http://www.Jungle-Monkey.com) 2.PC Spy Present Softdd v2.31 (http://www.softdd.com) 3.Paparazzi Industar Cybernetics Corp. 1999-2000г. (http://www.xakep.ru/post/10845/default. asp) Рассмотрим данный класс программного обеспечения более подробно Inlook Express Control Panel Программа состоит из единственного модуля inlook.exe, который при инсталляции размещается в директории Windows. При этом программа не видна ни в списке инсталлированных программ, ни при нажатии Ctrl-Alt-Del. Предназначена для периодического «фотографирования» содержимого экрана, может применяться в виде «клавиатурного шпиона», так как позволяет отслеживать нажатия всех клавиш в промежутке между «фотографированиями» экрана. Позволяет шифровать log-файл. На рисунке 5 показано главное окно программы.

Рисунок 5 Главное окно программы При работе программы периодически происходит «фотографирование» экрана и сохранение в специальном буфере всех значений нажатых клавиш в промежутке между фотографиями.

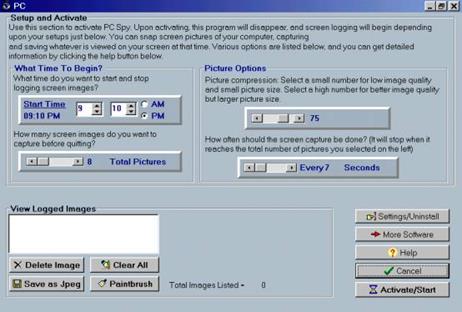

Рисунок 6 Окно файлов протоколов Достоинства · Не видно в перечне установленного программного обеспечения. · Записывается непосредственно в каталог Windows, а поскольку состоит из всего одного файла, то это затрудняет обнаружение. · Управление размером получаемых «фотографий». Недостатки · Большой объем сохраняемой информации · Невозможность отследить, какому пользователю принадлежат «фотографии» · Для получения результатов работы необходим физический доступ к компьютеру, на котором установлено данное программное обеспечение. PC Spy Present Softdd v2.31 Программа состоит из единственного запускаемого модуля и библиотеки. Как видно из Рисунка 7 данное программное обеспечение предназначено только для «фотографирования» экрана в процессе работы и может быть отнесено к классу «шпионов» персональных компьютеров. Выполнение программы. Вы можете включать эту программу в любое время, и она выполнится полностью невидимо. PC Spy не будет показано в перечне выполняемых задач, если пользователь нажимает CTRL-ALT-DEL (Win 95/98). Захваченные экраны не могут быть просмотрены любым нормальным средством просмотра графических файлов, но PC Spy может рассматривать их, используя "Перечень зарегистрированных изображений ". Программа остановится автоматически, как только достигнет числа изображений, выбранного вами. Вы выбираете, как часто фиксировать отображаемые изображения (например, каждые 120 секунд) и число «фотографируемых» экранов перед остановкой. Как только PC Spy сохранил число экранов, которые Вы выбрали, он автоматически выключается. Вы можете также изменять норму сжатия для каждого сохраненного экрана. Это позволяет использовать намного меньшее количество дискового пространства для каждого изображения. Вы можете выполнять и возобновлять PC Spy с дискеты, затем вынуть дискету. Когда Вы желаете рассмотреть захваченные экраны, вставьте дискету, и запустите PC Spy, затем рассмотрите изображения, использующие "Зарегистрированные Изображения ". (Это предохранит от любого обнаружения программы на вашей машине).

Рисунок 7 Главное окно программы PC Spy

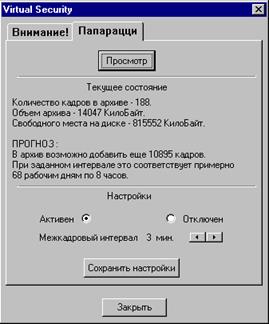

Вы можете запускать программное обеспечение в любое время, но фактически «фотографирование» экрана начнется в указанное вами время. Вы можете конвертировать и сохранять захваченные изображения, и Вы можете даже конвертировать их в изображения JPEG. Недостатками данного программного обеспечения являются: · Большой объем сохраняемой информации · Невозможность отследить, какому пользователю принадлежат «фотографии» · Для получения результатов работы необходим физический доступ к компьютеру, на котором установлено данное программное обеспечение. Paparazzi Industar Cybernetics Corp. 1999-2000 г. Комплект PAPARAZZI - это два независимо работающих модуля - "агент", который делает снимки и "клиент".

Рисунок 8 окно настройки модуля Paparazzi Модуль "агент" инсталлируется (устанавливается) на компьютер и скрытно работает на нем до удаления (деинсталляции), а "клиент" запускается с CD-ROMа каждый раз, когда нужно просмотреть накопившиеся данные или изменить настройки PAPARAZZI - частоту кадров, удалить или сортировать снимки, приостановить наблюдение на любое время. Программа использует методику защиты от контрнаблюдения, несанкционированного использования или случайного запуска. Файлы данных тщательно защищены от обнаружения и просмотра. Для пользования PAPARAZZI нужно помнить (и сохранять в тайне) пароль и код доступа. Не зная их, воспользоваться программой или просмотреть снимки просто невозможно. В поле «Текущее состояние» отражается статистика работы программы и прогноз доступности ресурсов компьютера программе. Для просмотра накопленной информации открывается специальное окно монитора (рисунок 9) В заголовке окна монитора указано время и дата, когда был сделан кадр, количество сделанных кадров всего и порядковый номер текущего среди них.

Рисунок 9 окно монитора Paparazzi Кнопки панели монитора позволяют: · записать выбранный кадр на дискету · отпечатать кадр · изменить масштаб показа · промотать кадры к началу · перейти к предыдущему кадру · перейти к следующему кадру · промотать кадры в конец · просмотреть кадры как фильм · просмотреть вспомогательные инструкции · удалить просмотренное Достоинства · Легкость в настройке · Невозможность обнаружения Недостатки · Большой объем сохраняемой информации · Невозможность отследить, какому пользователю принадлежат «фотографии» · Для получения результатов работы необходим физический доступ к компьютеру, на котором установлено данное программное обеспечение. Серверная часть программного обеспечения Серверной частью управляет только администратор безопасности вычислительной системы, т.к. информация, накапливаемая в журнале регистрации, при достижении определенного объема становится критичной, т.е. ее потеря или неправильное использование (модификация, ознакомление) может нанести ущерб владельцу информации или АС, или любому другому физическому (юридическому) лицу или группе лиц. Главная функция серверной части - централизованный сбор и хранение журналов регистрации, передаваемых от клиентских частей. Под журналом регистрации понимается упорядоченная совокупность регистрационных записей, каждая из которых заносится клиентской частью по факту совершения контролируемого события. Для удобного анализа журналов регистрации средствами систем управления базами данных (СУБД) необходимо предусмотреть возможность автоматического преобразования журналов регистрации в DBF- формат. Это позволяет применять SQL-запросы и делать выборки по интересующим критериям. Выводы Наиболее эффективную защиту автоматизированной системы обеспечивает только совокупность взаимосвязанных физических, технических и организационных мер. В современных условиях, особенно, когда тысячи компьютеров, принадлежащих одной организации, рассредоточены территориально (в разных зданиях, городах, странах), невозможно говорить о безопасности инфраструктуры автоматизированной системы без обеспечения ее наблюдаемости. · разработка модулей для звукового и видео контроля вычислительных систем, резко увеличивающих информативность отчетной информации; · разработка многоплатформенных клиентских и серверных частей; · разработка модулей по оперативному уведомлению администратора безопасности о состоянии серверной части и о нарушениях установленной политики безопасности с использованием средств сотовой и пейджинговой связи. Литература Наблюдаемость вычислительных систем как неотъемлемая часть комплекса средств защиты в автоматизированных системах Д. В. Кудин Общество с ограниченной ответственностью "АННА"® Запорожский государственный технический университет (http://www.bezpeka.com)

http://bezopasno.narod.ru/p6.html программно-аппаратным методам обеспечения информационной безопасности средств связи в вычислительных сетях относятся: - аппаратные шифраторы сетевого трафика; - методика Firewall, реализуемая на базе программно-аппаратных средств; - защищенные сетевые криптопротоколы; - программно-аппаратные анализаторы сетевого трафика; - защищенные сетевые ОС. Методика Firewall как основное программно-аппаратное средство осуществления сетевой политики безопасности в выделенном сегменте IP-сети. В общем случае методика Firewall реализует следующие основные три функции: 1. Многоуровневая фильтрация сетевого трафика. Фильтрация обычно осуществляется на трех уровнях OSI: - сетевом (IP); - транспортном (TCP, UDP); - прикладном (FTP, TELNET, HTTP, SMTP и т. д.). Фильтрация сетевого трафика является основной функцией систем Firewall и позволяет администратору безопасности сети централизованно осуществлять необходимую сетевую политику безопасности в выделенном сегменте IP-сети, то есть, настроив соответствующим образом Firewall, можно разрешить или запретить пользователям как доступ из внешней сети к соответствующим службам хостов или к хостам, находящихся в защищаемом сегменте, так и доступ пользователей из внутренней сети к соответствующим ресурсам внешней сети. Можно провести аналогию с администратором локальной ОС, который для осуществления политики безопасности в системе назначает необходимым образом соответствующие отношения между субъектами (пользователями) и объектами системы (файлами, например), что позволяет разграничить доступ субъектов системы к ее объектам в соответствии с заданными администратором правами доступа. Те же рассуждения применимы к Firewall-фильтрации: в качестве субъектов взаимодействия будут выступать IP-адреса хостов пользователей, а в качестве объектов, доступ к которым необходимо разграничить, - IP-адреса хостов, используемые транспортные протоколы и службы предоставления удаленного доступа. 2. Proxy-схема с дополнительной идентификацией и аутентификацией пользователей на Firewall-хосте. Proxy-схема позволяет, во-первых, при доступе к защищенному Firewall сегменту сети осуществить на нем дополнительную идентификацию и аутентификацию удаленного пользователя и, во-вторых, является основой для создания приватных сетей с виртуальными IP-адресами. Смысл proxy-схемы состоит в создании соединения с конечным адресатом через промежуточный proxy-сервер (proxy от англ. полномочный) на хосте Firewall. На этом proxy-сервере и может осуществляться дополнительная идентификация абонента. 3. Создание приватных сетей (Private Virtual Network - PVN) с "виртуальными" IP-адресами (NAT - Network Address Translation). В том случае, если администратор безопасности сети считает целесообразным скрыть истинную топологию своей внутренней IP-сети, то ему можно порекомендовать использовать системы Firewall для создания приватной сети (PVN-сеть). Хостам в PVN-сети назначаются любые "виртуальные" IP-адреса. Для адресации во внешнюю сеть (через Firewall) необходимо либо использование на хосте Firewall описанных выше proxy-серверов, либо применение специальных систем роутинга (маршрутизации), только через которые и возможна внешняя адресация. Это происходит из-за того, что используемый во внутренней PVN-сети виртуальный IP-адрес, очевидно, не пригоден для внешней адресации (внешняя адресация - это адресация к абонентам, находящимся за пределами PVN-сети). Поэтому proxy-сервер или средство роутинга должно осуществлять связь с абонентами из внешней сети со своего настоящего IP-адреса. Кстати, эта схема удобна в том случае, если вам для создания IP-сети выделили недостаточное количество IP-адресов (в стандарте IPv4 это случается сплошь и рядом, поэтому для создания полноценной IP-сети с использованием proxy-схемы достаточно только одного выделенного IP-адреса для proxy-сервера). (продолжение) хостинг в украине

http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr71001

Программно-аппаратный комплекс "Соболь" – это средство защиты компьютера от несанкционированного доступа, обеспечивающее доверенную загрузку. ПАК "Соболь" обеспечивает контроль и регистрацию доступа пользователей к компьютерам, осуществляет контроль целостности программной среды и доверенную загрузку установленных операционных систем. ПАК "Соболь" версия 3.0 сертифицирован ФСБ РФ (сертификат No СФ/027–1450 от 01.04.2010) и ФСТЭК России (сертификат No 1967 от 07.12.2009, переоформлен 11.03.2010),что позволяет использовать «Соболь» для защиты информации, составляющей коммерческую или государственную тайну в автоматизированных системах с классом защищенности до 1Б включительно. Назначение: ПАК «Соболь» может быть использован для того, чтобы: • Доступ к информации на компьютере получили только те сотрудники, которые имеют на это право. • В случае повреждения ОС или важных информационных массивов, хранящихся на компьютере, администратор мог вовремя принять меры по восстановлению информации. Основные возможности: · Аутентификация пользователей. · Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться: · - iButton · - eToken PRO · - iKey 2032 · - Rutoken S · - Rutoken RF S · Блокировка загрузки ОС со съёмных носителей. · - После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается. · - Запрет распространяется на всех пользователей компьютера, за исключением администратора. · Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS5, NTFS, FAT32, FAT16 и FAT12. · Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов. · Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со съемных носителей на аппаратном уровне для всех пользователей компьютера, кроме администратора. · Контроль целостности. · Используемый в комплексе "Соболь" механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы. · - Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями. · - Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности. · Сторожевой таймер. · Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса "Соболь". · Регистрация попыток доступа к ПЭВМ. · ПАК «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события: · - факт входа пользователя и имя пользователя; · - предъявление незарегистрированного идентификатора пользователя; · - введение неправильного пароля; · - превышение числа попыток входа в систему; · - число и дата НСД. · Поддержка платы PCI-Express. Достоинства ПАК "Соболь": • Наличие сертификатов ФСБ и ФСТЭК России; • Защита информации, составляющей государственную тайну; • Помощь в построении прикладных криптографических приложений; • Простота в установке, настройке и эксплуатации; • Поддержка 64х битных операционных систем Windows; • Поддержка идентификаторов iKey 2032, eToken PRO и Rutoken v.2.0. Преимущества ПАК "Соболь": • соответствие законодательным требованиям; • защита от угроз связанных с получением доступа к компонентам ИСПДн (разграничение доступа, запрет загрузки с внешних носителей и т.д.); • обеспечивает защиту от НСД и защиту персональных данных; • соответствие условиям эксплуатации, прописанным в формулярах на продукты Secret Net, "Континент-АП", "КриптоПро CSP", СКЗИ М506А-2000 и М506А-ХР.

Поиск по сайту: |

Программно-аппаратные комплексы "Соболь" и "Росомаха"

Программно-аппаратные комплексы "Соболь" и "Росомаха"