|

|

|

Архитектура Астрономия Аудит Биология Ботаника Бухгалтерский учёт Войное дело Генетика География Геология Дизайн Искусство История Кино Кулинария Культура Литература Математика Медицина Металлургия Мифология Музыка Психология Религия Спорт Строительство Техника Транспорт Туризм Усадьба Физика Фотография Химия Экология Электричество Электроника Энергетика |

СУЧАСНІ СИМЕТРИЧНІ АЛГОРИТМИ

Теоретичні відомості Криптографія – термін утворений з двох грецьких слів: kryptós - "тайний", gráphein –"письмо". Традиційним завданням криптографіїбуло забезпечення конфіденційностітекстової інформації, тобто приховування її семантичного змісту шляхом шифрування.

Рис.1. Узагальнена схема традиційного шифрування

Схему традиційного (симетричного) шифрування (рис. 1) можна описати використовуючи п’ять основних понять: Відкритийабоявний текст (англ.Plaintext)– це вихідний текст або дані, які подаються на вхід алгоритму шифрування. Алгоритм шифрування (англ.Enkryption)– це процес спеціальних криптографічних перетворень, який виконується над символами відкритого тексту. Таємний ключ (англ.Key)– це параметр, який також подається на вхід алгоритму шифрування і є необхідний для безперешкодного здійснення шифрування текстів. Шифрований текст або шифрограма – це перетворене повідомлення, яке одержують в результаті шифрування і яке залежить від відкритого тексту та таємного ключа (одне і те ж саме повідомлення шифроване двома різними ключами дає різні шифротексти). Алгоритм дешифрування (англ.Dekryption)– це процес зворотних щодо шифрування перетворень, тобто вхідною інформацією є шифротекст і той самий таємний ключ, що використовувався для шифрування, а результатом відновлений відкритий текст. Є два основні методи, криптографічних перетворень: 1.Підстановки (substitution) –полягає на замінісимволів відкритого тексту на інші символи того самого або іншого алфавіту. 2.Перестановок (transposition абоpermutation) – полягає на перемішуванні символів відкритого тексту, отже шифрограма містить лише ті символи і в тій самій кількості, що і вихідний явний текст. Одержання відкритого повідомлення із шифрованого без наперед відомого ключа називається зламанням шифру, на відміну від дешифрування – коли ключ відомий. Злам шифру без знання ключа з метою оцінки його досконалості, тобто його криптологічної стійкості є предметом дисципліни під назвою криптоаналіз, що поряд із криптографією є складовою більш загальної дисципліни – криптології. Однією із важливих характеристик шифру є число його можливих ключів, оскільки злом шифру може здійснюватися перебором можливих ключів. Сучасні симетричні алгоритми шифруванняреалізують спосіб шифрування будь-яких даних, представлених у двійковому форматі, в якому для шифрування і дешифрування застосовується один і той же криптографічний ключ. Ключ алгоритму повинен зберігатися в секреті обома сторонами. Ключ алгоритму вибирається сторонами до початку обміну повідомленнями. В даний час симетричні шифри - це: · блокові шифри, обробляють інформацію блоками певної довжини (наприклад 64, 128 біт), застосовуючи до блоку ключ в установленому порядку, як правило, декількома циклами перестановки і підстановки, званими раундами; · потокові шифри, у яких шифрування проводиться над кожним бітом або байтом початкового (відкритого) тексту з накладанням гами. Потоковий шифр може бути створений на основі блокового запущеного в спеціальному режимі. Найпоширенішими алгоритмами симетричного шифрування є: AES (англ. Advanced Encryption Standard) - перспективний стандарт шифрування; · ГОСТ 28147-89 — російський стандарт шифрування даних; · DES (англ. Data Encryption Standard) - стандарт шифрування даних в США до AES; · 3DES (Triple-DES, потрійний DES); · IDEA (англ. International Data Encryption Algorithm).

ІСТОРИЧНІ ШИФРИ 3.1. Зашифрувала і розшифрувала текст наданий викладачем за допомогою алгоритму Цезаря. Ключ – літера в латинського алфавіту, позиція якої визначається номером мого прізвища в журналі викладача. Провела частотний аналіз і визначити ентропію.

Рис.1.1. Зразок незашифрованного тексту

Рис. 1.2. Ввід ключа шифру Цезара Рис. 1.3. Зашифрований текст за допомогою шифру Цезара

Рис. 1.4. Аналіз ентропії відкритого тексту

Рис. 1.5. Аналіз частоти знаків в явному тексті

Рис. 1.6. Аналіз частоти знаків в шифрованому тексті 3.2. Зашифрувала і розшифрувала текст наданий викладачем за допомогою алгоритму Віженера. Ключ – моє прізвище в латинській транслітерації. Провела частотні аналізи і визначити ентропії.

Рис. 1.7. Вікно вводу ключа для шифру Віженера

Рис. 1.8.. Зашифрований текст за допомогою шифру Віженера

Рис. 1.9. Вікна аналізу шифру Вінеджера

Рис. 1.10. Аналіз ентропії відкритого тексту

Рис. 1.11. Аналіз частоти знаків в шифрованому тексті 3.3. Провела шифрування і дешифрування перших 12 символів тексту вручну за алгоритмами Цезара, Віженера, перестановок. Звірила з даними на комп’ютері. Припустимо, що в якості ключа до шифру використали букву "V". Відповідно всі букви циклічно пересуваються на 21 позиції

Meanwhile the Hzvircdgz ocz

Нехай ключем буде CHOP, тобто період ключа C=4. Оскільки довжина відкритого тексту складає 12 літер і перевищує розмір ключа, потрібно періодично повторювати ключ, поки його довжина не відповідатиме довжині початкового тексту.

After supper, y Cmhtt zierlf, n

СУЧАСНІ СИМЕТРИЧНІ АЛГОРИТМИ 3.1. Згенерувала криптографічний ключ для алгоритму DES шляхом подання мого прізвища в ASCII-коді записаного у 16-ковій системі числення.

3.2. Підготувала для дослідження такі файли: · наданий викладачем текстовий файл PN.txt (PN – Мій Порядковий Номер у журналі групи); · створений текстовим редактором Word на основі текстового файлу 22.txt документ Word 22.doc. · стиснені архіватором Zip файли 22.txt і 22.doc. Оцінила розмір зазначених файлів до і після стиснення та обчислила ступінь компресії. Після того як я файли з архівувала, розміри файлів змінилися, тобто зміншились їх розміри, наприклад файли 22.txt і 22.doc.до архівування мали розмір 1006 біт, а після архівування розмір 22.txt –665 байт, 22.doc. –663 байт. Дала порівняльну оцінку зазначеним файлам, застосовуючи засоби криптоаналізу пакету CrypTool: Entropy, Histogram, Autocorrelation (Autokorelacja)

Рис. 1.12. Аналіз ентропії відкритого тексту

Рис. 1.13. Створення гістограми тексту у вигляді кривої.

Рис. 1.14. Вікна аналізу шифру

Рис. 1.15. Аналіз ентропії відкритого тексту

Рис. 1.16. Створення гістограми тексту у вигляді кривої.

Рис. 1.17. Вікна аналізу шифру 3.3. Зашифрувала файл PN.docза допомогою алгоритму DES в режимах ECB і CBC. Зберегла свій криптографічний ключ.

Рис.1.18. Шифрування тексту за допомогою алгоритму DES в режимах ECB

Рис.1.19. Зашифрований текст за допомогою алгоритму DES в режимах ECB

Рис. 1.20. Аналіз ентропії відкритого тексту

Рис. 1.21. Створення гістограми тексту у вигляді кривої.

Рис. 1.22. Вікна аналізу шифру

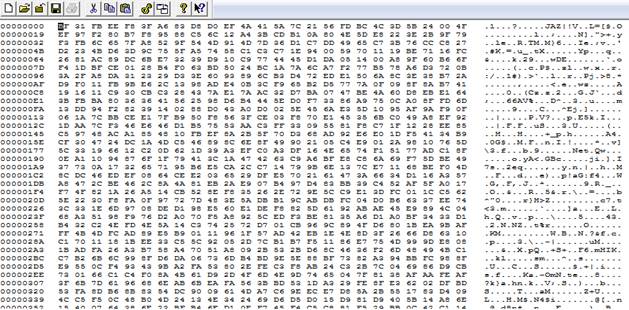

Рис.1.23. зашифрований текст за допомогою алгоритму DES в режимах CBС

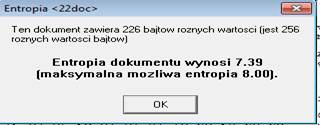

Рис. 1.24. Аналіз ентропії відкритого тексту

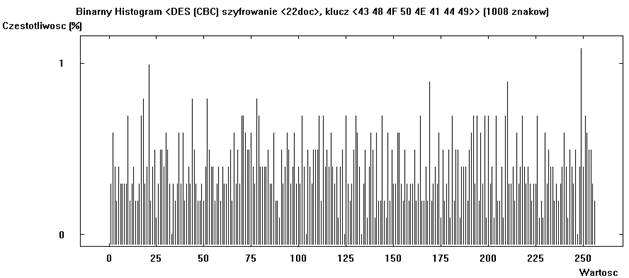

Рис. 1.25. Створення гістограми тексту у вигляді кривої.

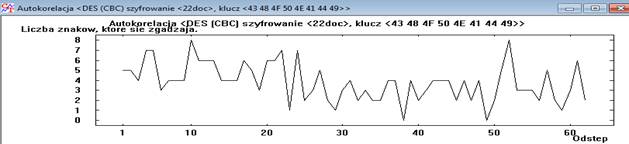

Рис. 1.26. Вікна аналізу шифру

Порівняла шифрограми одержані в режимах ECB і CBC, застосовуючи засоби криптоаналізу пакету CrypTool: Entropy, Histogram, Autocorrelation. Розшифрувала шифрограми викостовуючи збережений ключ. Зламала шифрограми за методом брутальної сили, використовуючи вбудовані засоби криптоаналізу пакету CrypToolдля симетричних алгоритмів. Для криптоаналізу залишила невідомими перші дві 16-кових цифр ключа.

Рис.1.27. Ламання шифрограми за методом брутальної сили 3.4. Зашифрувала стиснений архіватором Zip файл 22.docза допомогою алгоритму DES в режимах ECB і CBC. Зберегла свій криптографічний ключ.

Рис.1.28. Зашифрований текст за допомогою алгоритму DES в режимах ECB

Рис. 1.29. Аналіз ентропії відкритого тексту

Рис. 1.30. Гістограма тексту

Рис. 1.31. Вікна аналізу шифру

Рис.1.32. Зашифрований текст за допомогою алгоритму DES в режимах CBС

Рис. 1.33. Аналіз ентропії відкритого тексту

Рис. 1.34. Гістограма тексту

Рис. 1.35. Вікна аналізу шифру

Порівняла шифрограми одержані в режимах ECB і CBC, застосовуючи засоби криптоаналізу пакету CrypTool: Entropy, Histogram, Autocorrelation. Розшифрувала шифрограми викостовуючи збережений ключ. Зламала шифрограми за методом брутальної сили, використовуючи вбудовані засоби криптоаналізу пакету CrypToolдля симетричних алгоритмів. Для криптоаналізу залишити невідомими перші дві 16-кові цифри ключа.

АСИМЕТРИЧНІ АЛГОРИТМИ 3.1. Дослідила процеси герерування пари ключів, шифрування і дешифрування за алгоритмом RSA, використовуючи засоби демонстрації пакету CrypTool: Cryp/Decryp>Asymetric>Demonstration. Для генерування простих чисел p i q за нижню та верхню межі вибрала відповідно числа 2^XYZ та 3^XYZ (де XYZ – три останні цифри номера мого студентського).

Рис. 1.36. Шифрування і дешифрування за алгоритмом RSA Зашифрувала та розшифрувала моє прізвище та ім’я у латинській транслітерації.

Рис.1.37. Шифрування та розшифрування мого прізвище та ім’я у латинській транслітерації Можу зробити такий висновок, що після шифрування за алгоритмом RSA мого прізвище та ім’я у латинській транслітерації зустрічалися однакові цифри, це пояснюється тим, що я взяла замалі числа для генерування. 3.2. Згенерувала та зберегла публічний та приватний ключі для алгоритму RSA, використовуючи вбудовані засоби пакету CrypTool: Digital Signatures/PKI>PKI>GenerateImport Keys. Як PІN-код використати номер залікової книжки.

Рис.1.38. Генерування та збереження публічних та приватних ключів для алгоритму RSA Помістила у звіт одержаний сертифікат.

Рис.1.39. Одержаний сертифікат Зашифрувала та дешифрувала своє прізвище та ім’я у латинській транслітерації. 3.3. Застосувала алгоритм RSA для шифрування ключа сесії в реальних гібридних системах, використовуючи засоби пакету CrypTool: Cryp/Decryp>Hybrid>RSA-AES Encription. Для шифрування вибрала стиснений архіватором Zip файл 22.doc. Помістила у звіт вигляд таких елементів алгоритму: - Dokument (Відкритий текст);

Рис.1.40. Застосування алгоритму RSA для шифрування ключа сесії в реальних гібридних системах - Session key (Ключ сесії);

Рис.1.41. Застосування алгоритму RSA для шифрування ключа сесії в реальних гібридних системах

- Encryption dokument (Шифрограма);

Рис.1.42. Застосування алгоритму RSA для шифрування ключа сесії в реальних гібридних системах

- Enkryption key (Зашифрований ключ сесії).

Рис.1.43. Застосування алгоритму RSA для шифрування ключа сесії в реальних гібридних системах

Зберегти вихідний файл гібридного шифрування.

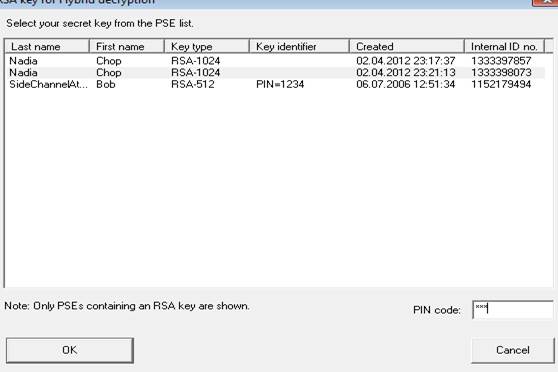

Рис.1.44. Результат 3.4. Дешифрувала одержаний у попередньому пункті вихідний файл, використовуючи засоби пакету CrypTool: Cryp/Decryp>Hybrid>RSA-AES Decription.

Рис.1.45. Дешифрування вихідного тексту

Рис.1.46. Дешифрування вихідного тексту

Рис.1.47. Дешифрування вихідного тексту

Рис.1.48. Результат Помістила у звіт результати на всіх кроках дешифрування. Висновоки: Застосовуючи навчальний криптологічнийпакет CrypTool я вивчила зміст криптографічних перетворень на прикладі вибраних історичних шифрів, ознайомилась із найбільш популярними сучасними симетричними і асиметричними алгоритмами, а також методами і засобами криптоаналізу, отримала навики застосування криптографічних перетворень для забезпечення конфіденційності і цілісності інформації.

Поиск по сайту: |