|

|

|

Архитектура Астрономия Аудит Биология Ботаника Бухгалтерский учёт Войное дело Генетика География Геология Дизайн Искусство История Кино Кулинария Культура Литература Математика Медицина Металлургия Мифология Музыка Психология Религия Спорт Строительство Техника Транспорт Туризм Усадьба Физика Фотография Химия Экология Электричество Электроника Энергетика |

Тема 16. Інформаційний консалтинг

Визначення понять управлінського консультування. Управлінське консультування як професійна діяльність. Основні завдання управлінського консультування. Інформаційний консалтинг. Сфера інформаційного консалтингу. Професійні вимоги до інформаційних консультантів. Визначення понять управлінського консультування

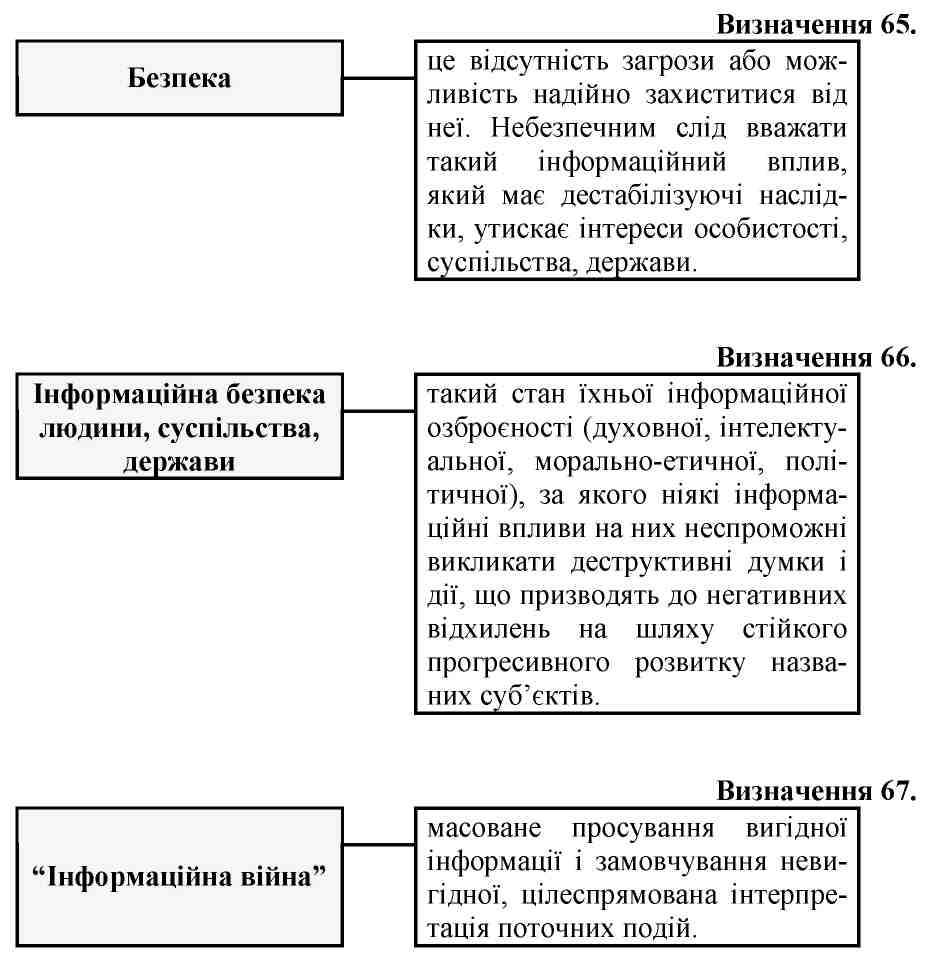

Запитання для самоперевірки: 1. Які види діяльності передбачає «інформаційне консультування» («інформаційний консалтинг»)? 2. Який зміст вкладається у поняття «комунікативний аудит»? 3. Які основні вимоги пред’являються до інформаційних консультантів? Завдання для самостійної роботи: 1. Назвати основні вимоги, що пред’являються до особистісних та професійних якостей інформаційних консультантів. 2. Назвати державні і недержавні організації, які здійснюють інформаційне консультування у сфері політики та державного управління. 3. Скласти перелік фірм (використовуючи ресурси мережі Інтернет), які надають інформаційні консалтингові послуги. РОЗДІЛ 7. ЗАХИСТ ІНФОРМАЦІЇ Тема 17. Інформаційна безпека Поняття інформаційної безпеки. Об’єкти інформаційної безпеки. Джерела загроз соціальному і ресурсному об’єктам інформаційної безпеки. Інформаційні війни. Класифікація джерел небезпеки ресурсних об’єктів. Класифікація інформації за видами доступу. Державна таємниця. Службова таємниця. Комерційна таємниця. Об’єктно-структурні складові системи інформаційної безпеки.

Запитання для самоперевірки: 1. Які відомості становлять службову (комерційну) таємницю? 2. Які суб’єкти можуть здійснювати злочинні посягання на інформацію? 3. Які існують канали витоку інформації? Завдання для самостійної роботи: 1. Назвати об’єкти забезпечення інформаційної безпеки. 2. Обґрунтувати співвідношення понять «інформаційна безпека» та «комп’ютерна безпека». 3. Виконати аналіз поняття «інформаційна безпека особистості». Тема 18. Методи захисту інформації Поняття „захист інформації”. Методи захисту інформації. Засоби захисту інформації. Стратегія і тактика захисту інформації у комп’ютерних системах. Компоненти національної інфраструктури захисту інформації Визначення 74. сукупність організаційно-технічних заходів і Захист інформації правових норм для запобігання заподіянню шкоди інтересам власника інформації чи автоматизованої системи та осіб, які користуються інформацією (Закон України „Про захист інформації в автоматизованих системах”). Таблиця 80 МЕТОДИ ЗАХИСТУ ІНФОРМАЦІЇ порядок роботи з конфіденційною інформацією - акти, якими регламентуються правила використання та обробки інформації обмеженого доступу Законодавчі та встановлюються міри відповідальності за їх порушення. охорона, сигналізація, створення екранованих приміщень для захисту від витікання інформації по Фізичніканалах випромінювання, перевірка апаратури, що поставляється на відповідність її специфікаціям та відсутність апаратних жучків. реалізують технічні (“електронний ключ”) і крип- Програмно-апаратні тографічні методи захисту.

Запитання для самоперевірки: 1. Які існують методи захисту інформації? 2. В чому полягають основні заходи із захисту інформації на етапі проектування системи? 3. В чому полягають основні заходи із захисту інформації на етапі експлуатації системи? Завдання для самостійної роботи: 1. Виконати аналіз захищеності інформації у електронному каталозі бібліотеки університету. 2. Виконати аналіз інформаційних ресурсів мережі Інтернет, які підлягають захисту . 3. Виконати аналіз співвідношення понять „відкритість інформації” та „захист інформації”.

Поиск по сайту: |